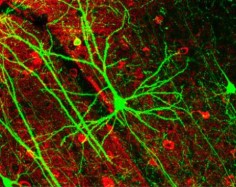

Pionierskie badania ujawniły różnice w oprogramowaniu mózgów ludzi i małp

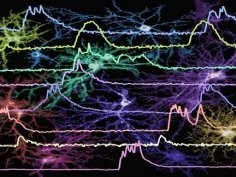

23 stycznia 2019, 10:36W ramach pionierskich badań prześledzono aktywność pojedynczych neuronów znajdujących się głęboko w mózgu, a dokonane odkrycia mogą wyjaśnić, skąd się bierze ludzka inteligencja i dlaczego jesteśmy podatni na choroby psychiczne.

Wkrótce ostatnie testy urządzeń polskiej firmy. W 2022 polecą w kierunku Jowisza

23 sierpnia 2020, 08:30Wysięgniki stworzone na potrzeby misji JUICE, jednej z dwóch największych misji realizowanych przez Europejską Agencję Kosmiczną, trafią za kilka dni do Niemiec, gdzie przejdą ostatnie testy magnetyczne – poinformowała w czwartek Astronika, polska firma, która je zbudowała.

Podczas snu hipokamp uczy korę nową, czego dowiedział się za dnia

25 października 2022, 09:59Neurolog Anna Schapiro z University of Pennsylvannia i jej zespół, wykorzystując model sieci neuronowej, odkryli, że gdy w czasie snu nasz mózg wchodzi i wychodzi z fazy REM, hipokamp uczy korę nową tego, czego dowiedział się za dnia. Od dawna wiadomo, że w czasie snu zachodzą procesy uczenia się i zapamiętywania. W ciągu dnia kodujemy nowe informacje i doświadczenia, idziemy spać, a gdy się budzimy, nasza pamięć jest już w jakiś sposób zmieniona, mówi Schapiro.

Czy wyznawanie lewicowych poglądów wiąże się z zachowaniami prospołecznymi?

13 grudnia 2024, 12:53Panuje powszechne przekonanie, że osoby o poglądach lewicowych są bardziej prospołeczne. Związek pomiędzy orientacją polityczną, a zachowaniami prospołecznymi badany był wielokrotnie na różne sposoby. Badania te nie dawały jednoznacznych odpowiedzi.

Atak ze Skype'a

25 maja 2007, 14:37Atakujący dotychczas Skype’a robak Stration wziął obecnie na cel ICQ i MSN Messengera. Skype stał się platformą, której szkodliwy kod używa przeciwko starszym komunikatorom internetowym.

Zakatarzona mysz

24 lipca 2008, 00:22Specjaliści z amerykańskiego Johns Hopkins University wyhodowali interesujący szczep myszy, których najważniejszą cechą jest przewlekłe upośledzenie węchu. Zwierzęta posłużą jako zwierzęcy model ludzkich chorób dotykających miliony ludzi na całym świecie.

Porządkujący sen

6 kwietnia 2009, 21:45O tym, że do prawidłowego rozwoju połączeń nerwowych konieczna jest zarówno stymulacja w ciągu dnia, jak i regeneracja w czasie snu, nie trzeba przekonywać chyba nikogo. Nigdy dotąd nie opisano jednak zbyt dokładnie mechanizmu stojącego za tym zjawiskiem. Przełomu dokonali badacze z Uniwersytetu Wisconsin.

Windows 7 prawidłowo informuje o stanie baterii?

9 lutego 2010, 16:20Na firmowym blogu Microsoftu ukazał się post, w którym Steven Sinofsky, szef wydziału zajmującego się produkcją Windows, wyjaśnia problem z bateriami w laptopach działających pod kontrolą Windows 7. Z wpisu wynika, iż system prawidłowo informuje użytkownika o potrzebie wymiany baterii.

Chińczycy na tropie dziury w IE

3 stycznia 2011, 17:15Pracujący dla Google'a Michał Zalewski poinformował, że chińscy hakerzy najprawdopodobniej wpadli na trop krytycznego niezałatanego błędu w Internet Explorerze. Błąd ten to jedna z około 100 dziur, które Zalewski znalazł w IE, Firefoksie, Chrome, Safari i Operze.

Przestępcy całymi latami szpiegowali Nortela

15 lutego 2012, 13:25Byli szefowie Nortela będą prawdopodobnie musieli gęsto się tłumaczyć. Prasa doniosła, że niegdysiejszy gigant telekomunikacyjny, który zbankrutował, a jego majątek i pracowników przejęli inni, przez niemal dekadę był szpiegowany przez cyberprzestępców.